Antisec, la joint-venture Anonymous-Lulzsec, a été annoncée en grandes pompes il y a quelques mois, appelant à la fuite massive d’informations. Plus précisément, on devrait parler de coopération entre lulzsec et anonops, car antisec est loin de représenter tous les anons. Quel bilan peut-on tirer de ce mouvement?

Plusieurs leaks ont fait sensation. Des hackers d’antisec s’introduisent dans de puissantes organisations comme l’OTAN ou Monsanto grâce à des méthodes de piratages classiques et très connues comme les injections SQL à propos desquelles on peut trouver une multitude de tutoriels sur le net. La plupart des temps, les informations fuitées sont des comptes avec adresse email et mot de passe. Un parfait exemple de piratage antisec est la récente intrusion dans une base de données d’allianceforbiz.com, une entreprise qui organise des évènements consacrés aux affaires. ThEhAcKeR12, l’auteur du piratage, a publié sur pastebin une centaine de login avec mot de passe sur pastebin (le site préféré des hackers d’antisec pour exposer leur butin). Le pastebin renvoie vers un autre lien où l’on peut télécharger 20 000 coordonnées de compte. La question que l’on peut se poser est « à quoi ça rime? »

Quel bilan pour Antisec?

Y-a-t-il besoin de pirater le siteweb d’une société pour savoir que lobbyistes, militaires et fonctionnaires du gouvernement se fréquentent dans des réunions d’affaires? Quelle exploitation documentaire peut-on faire de ces données?

Les données exposées n’apportent rien de réellement intéressant. L’auteur du piratage met juste en avant son forfait. Le fait de fuiter des informations devient plus important que l’information en elle même, ce qui est dérangeant. Quand Anonymous a piraté HBGary, c’était par légitime défense car HBGary voulait nuire à Anonymous et à wikileaks. De plus, le projet anonleaks a permis de mettre en valeur le contenu des documents d’HBGary et de montrer les manoeuvres malveillantes et illégales qu’HBGary (société sous-traitante du FBI) était prête à employer pour faire taire wikileaks et Anonymous (piratage, menacer les individus impliqués etc…).

Antisec a privilégié la prise d’information en quantité au détriment de la qualité

Quand Julian Assange a créé wikileaks, il s’est basé sur l’information donnée par des indicateurs qui dénonçaient le fonctionnement de leur organisation et il l’a fait avec une volonté de créer un espace de débat autour des fuites. Un forum a été créé et les fuites ont été publiées progressivement et sont répertoriées sur le site de wikileaks. L’information n’est pas livrée en masse dans un fichier compressé avec lequel on doit se débrouiller tout seul pour déceler une once d’information pertinente.

Tout n’est pas négatif dans Antisec. Le faux article annonçant la mort de Rupert Murdoch sur le site du Sun après les scandales des écoutes de News of the World (NoW) était un coup de génie. Pour reprendre un tweet d’Anonops report, Antisec a produit des résultats mais à quel prix?

"Quand nous attaquons tout le monde, nous devenons des réactionnistes plutôt que des activistes. Nous reconnaissons qu'#Antisec a produit des résultats, mais à quel prix?

Il suffit de regarder le fil #Antisec de twitter pour voir que ce mouvement s’éloigne d’Anonymous et qu’on a juste affaire à des hackers qui exposent leur prise de guerre. Antisec devient un vernis politique pour des pirates informatiques qui cherchent à attirer l’attention et à rendre leurs actes plus acceptables aux yeux de l’opinion. Plus grave, cela renforce l’idée préconçue qu’Anonymous est un groupe de hackers.

Or Anonymous n’est pas un groupe de hackers. Anonymous est une bannière de liberté à laquelle chacun peut se rattacher. Anonymous ne se limite pas à des attaques DDOS et encore moins à des intrusions qui sont très souvent loin d’être conformes à l’esprit d’Anonymous.

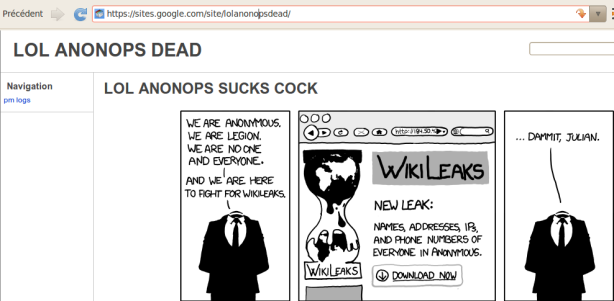

Malheureusement, cette dérive déteint sur Anonops, le plus grand réseau consacré à Anonymous. Alors qu’Anonymous est un mouvement sans leader, une hiérarchie semble s’être créée sur Anonops. Certains membres qui sont admins ou qui disposent de comptes influents sur twitter, youtube ou facebook arrivent à imposer leur agenda et décident quelles opérations sont d’Anonymous ou non. L’opfacebook a été rejetée et considérée comme un fake alors qu’elle a suscité l’attention et l’adhésion de milliers de personnes prêtes à participer.

Cette hiérarchie a aussi une vision très américanocentrée, oublié les opérations en soutien aux révolutions arabes, il n’y a que de yeux pour l’Amérique du Nord avec l’opBart. Même l’opération greenrights se focalise sur les manifestations à Washington DC contre les sables bitumineux.

La répression a contribué à radicaliser Anonymous

Néanmoins, l’opgreenrights a été très affectée par les multiples arrestations qui ont suivi les vastes campagnes de répression notamment en Italie et en Espagne. Les anons italiens ont été les piliers de l’operation greenrights. Les arrestations ont accéléré le turn over des effectifs et ont aussi créé un phénomène d’antisélection. Les anons moins expérimentés en sécurité informatique et plus modérés ont pris peur et sont partis. Seuls sont restés les individus les plus radicaux et les plus au points sur la sécurité informatique qui sont souvent les plus doués en piratage. Les vastes campagnes d’arrestation ont contribué à la radicalisation des opérations d’Anonymous, devrait-on dire plutôt « menées sur Anonops », et à l’essor d’Antisec. Ce n’est pas un hasard si Antisec émerge au moment où la répression est la plus forte.

Quelles solutions privilégier?

Comme l’on montré les récentes attaques DDOS contre l’irc d’Anonops, il faut privilégier d’autres moyens de communication comme I2p choisi par la communauté francophone. Néanmoins, cette solution exclue beaucoup de débutants en informatique car l’installation d’i2p même si elle n’est pas difficile prends du temps quand on débute.

On peut aussi s’inspirer des Anons sud-américains. Ils ont créé des groupes facebook par pays qui sont très actifs et utilisent beaucoup les réseaux sociaux en général, ce qui leur permet de faire le buzz facilement quand ils font une op. Les différents groupes coopèrent beaucoup entre eux. De plus, ils se focalisent vraiment sur des problèmes liés aux droits de l’Homme et à la liberté d’internet, souvent menacés sur leur continent. Ce mode d’action en cellules disparates est plus décentralisé et beaucoup moins hiérarchique.

Anonops n’a pas toujours fonctionné comme il le fait aujourd’hui. Lors de la révolution tunisienne, en janvier, chacun pouvait venir et proposer ses idées. C’est par ce procédé qu’Anonops a pu suivre et accompagné toutes les révolutions et qu’Anonymous a pu soutenir les opprimés du monde entier. C’est avec joie que je me remémore les débuts de l’opAlgeria, où j’ai participé au lancement, àl’operation egypt ou encore Bahrain. J’ai croisé des gens formidables avec qui j’ai eu des échanges très constructifs. Mais malheureusement Anonops n’a pas pu résiter à l’égo de certains.